By Eliot Rabaud

Sun Dec 24 2023

05

05

Qu’est-ce que le hacking éthique (Pentest) ?

Décryptage

Le hacking éthique, également connu sous le nom d’audit d’intrusion, de test de pénétration ou de pentesting, consiste à évaluer la sécurité d’un système informatique ou d’un réseau en utilisant les techniques et outils des hackers, mais de manière légale et contrôlée. Un audit d’intrusion (pentest) est une phase obligatoire lorsque vous souhaitez sécuriser vos données ou celles de vos clients. Que le pentest soit réalisé sur une infrastructure interne, externe, cloud ou une application web, l’objectif reste le même : Simuler des attaques pour évaluer et améliorer la sécurité d’un système informatique. Cette approche proactive est cruciale pour identifier et corriger les vulnérabilités avant qu’elles ne soient exploitées de manière malveillante.

Les pentesters adoptent la perspective d’un attaquant, utilisant des approches et outils similaires. Par conséquent, les résultats d’un audit reflètent ce qu’un attaquant potentiel pourrait découvrir et exploiter.

Contrairement aux services d’une “Blue Team” ou du conseil, qui se concentrent sur la mise en place de défenses techniques et organisationnelles pour minimiser une attaque réussie (comme les règles de pare-feu, la surveillance, un pare-feu d’application (WAF), etc.), un pentest adopte une approche plus directe et technique. Les recommandations d’un pentest visent à éliminer les vecteurs d’attaque en amont de l’exploitation en corrigeant les vulnérabilités, par des moyens tels que la modification du code source, la mise à jour des systèmes ou la modification des configurations problématiques.

Différentes Approches du Pentesting

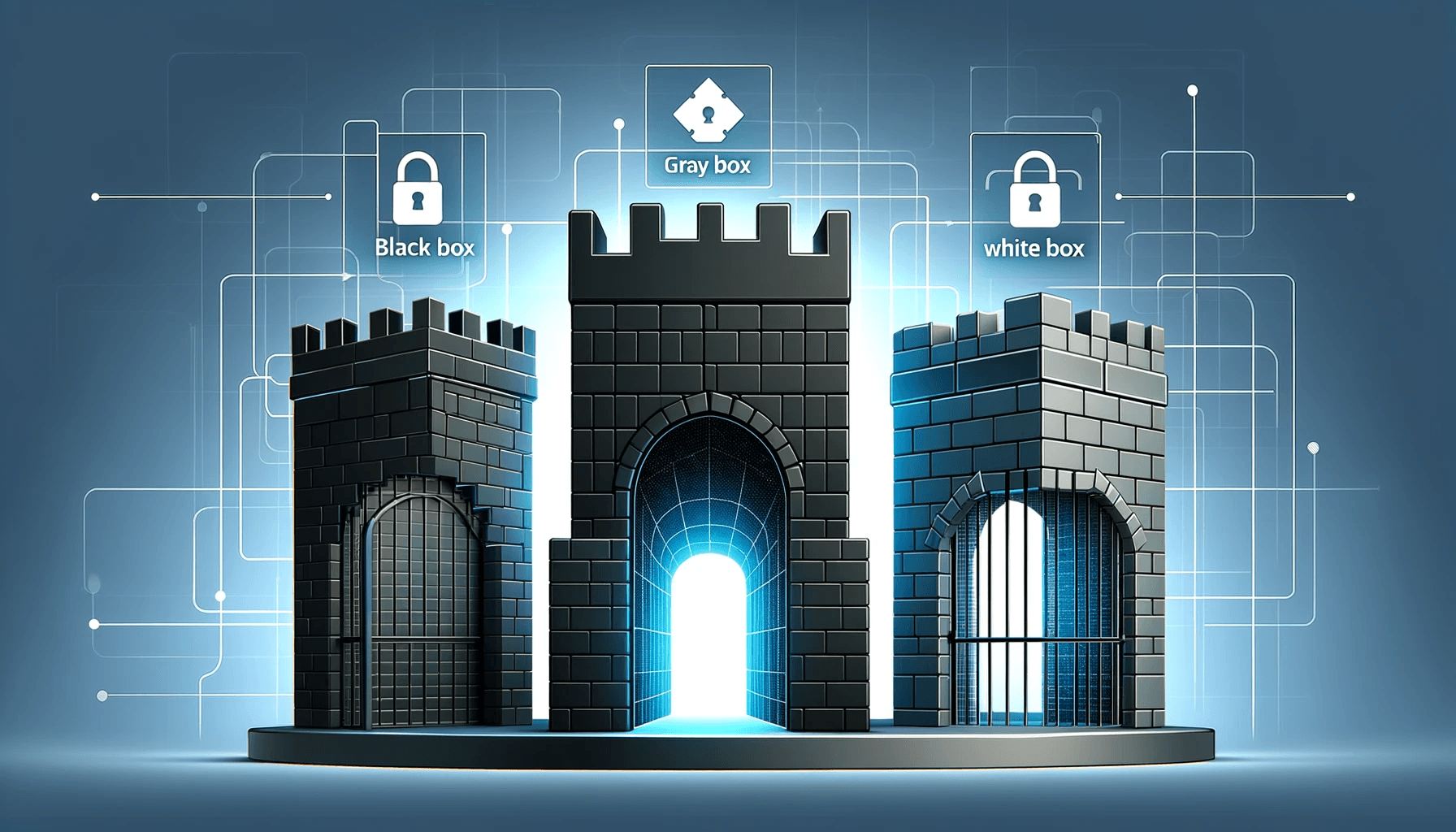

La diversité des approches de tests de pénétration - boîte noire, boîte grise et boîte blanche - offre des perspectives variées mais complémentaires sur la sécurité des systèmes. Chaque méthode apporte une profondeur d’analyse différente, allant de l’ignorance totale du système (boîte noire) à la connaissance complète (boîte blanche), avec un niveau de connaissance intermédiaire (boîte grise). Cependant, quelle que soit l’approche choisie, l’objectif reste constant : détecter les faiblesses et renforcer la sécurité.

Boîte Noire

Dans un pentest de type boîte noire, le testeur n’a aucune connaissance préalable du système ciblé. Cette approche imite un attaquant externe tentant de pénétrer le système sans information supplémentaire. Un audit de boîte noire peut être l’approche idéale pour une entreprise qui n’a jamais réalisé d’audit et souhaite une première évaluation de ses défenses externes.

Boîte Grise

Le pentest de type boîte grise se situe entre les approches boîte noire et boîte blanche. Ici, le pentester possède certaines informations sur l’infrastructure interne, telles que des identifiants, des schémas de base de données, mais pas le code source, par exemple. Cette méthode offre un équilibre entre l’exploration externe et la connaissance interne. Un pentest en boîte grise est parfait pour les applications SAAS ou l’infrastructure interne d’une entreprise.

Boîte Blanche

Dans une approche de boîte blanche, le testeur a un accès complet aux données du système, y compris aux diagrammes architecturaux, au code source et aux identifiants. Cette méthode permet une analyse approfondie de la sécurité. L’approche de boîte blanche peut être intéressante pour les entreprises ayant déjà réalisé un pentest ou étant confiantes dans leurs défenses. Ce type d’audit permet de détecter des problèmes difficiles à trouver ou à tester sans ces informations. Il aide également à combler le déficit de temps qu’un pentester pourrait avoir par rapport à un attaquant. Avec un accès à toutes ces informations, le pentester peut avancer beaucoup plus rapidement dans son analyse et donc passer plus de temps sur l’exploitation et l’enchaînement des vulnérabilités pour augmenter l’impact des problèmes.

La Méthodologie :

Pour assurer la qualité et l’efficacité d’un test de pénétration, il est important de suivre une méthodologie stricte. Plusieurs organisations ont créé des guides et méthodologies pour standardiser les tests de pénétration. Bien que la qualité intrinsèque du pentester sera bien sûr décisive dans les résultats finaux. L’utilisation de ces guides limite l’écart de qualité entre différents pentests.

Chez DungeonData, nous suivons les étapes du “guide de test” de l’OWASP et utilisons la méthode “Common Vulnerability Scoring System (CVSS)” pour standardiser la notation des vulnérabilités, permettant ainsi une priorisation efficace des corrections.

Le guide de test de l’OWASP est principalement orienté vers les pentests d’applications web, mais les différentes étapes du test de pénétration sont extraites du “Penetration Testing Execution Standard” (PTES) et peuvent s’appliquer à tous les types de tests de pénétration. Ces étapes guident le pentest du début à la fin, tant techniquement qu’organisationnellement.

Les étapes incluent :

- Interactions pré-engagement

- Collecte de renseignements

- Modélisation des menaces

- Analyse des vulnérabilités

- Exploitation

- Post-exploitation

- Rapport

Pour plus d’informations sur le CVSS et le guide de test de l’OWASP, vous pouvez consulter les liens suivants :

- CVSS : https://fr.wikipedia.org/wiki/Common_Vulnerability_Scoring_System

- PTES : http://www.pentest-standard.org/index.php/PTES_Technical_Guidelines

- Guide de test de l’OWASP : https://owasp.org/www-project-web-security-testing-guide/

Le Pentest n’est pas une option

En simulant des attaques, les pentesters fournissent une perspective essentielle qui aide à renforcer les défenses d’un système informatique contre les menaces réelles.

Dans un monde où les menaces numériques évoluent constamment, les Pentests s’avèrent être plus qu’une simple mesure de précaution – ils sont une nécessité. En intégrant régulièrement des pentests dans les pratiques de sécurité, les organisations peuvent anticiper et se protéger contre les attaques, assurant ainsi la sécurité de leurs données et la confiance de leurs utilisateurs.”

Articles sur le même thème

Pentest

PentestRGPD et Pentest

Mon Mar 11 2024Dans le monde numérique actuel, la protection des données personnelles est devenue une priorité abso...

Pentest

PentestPentest interne

Wed Dec 27 2023Le test de pénétration interne, ou pentest interne, est une évaluation critique de la sécurité des s...

Pentest

PentestPentest d'application web

Tue Dec 12 2023Dans l'ère numérique actuelle, où les cyberattaques sont devenues monnaie courante, la sécurité des ...